EEUU y Reino Unido denuncian un ataque informático global de espionaje por parte de hackers apoyados por Rusia | Actualidad | Cadena SER

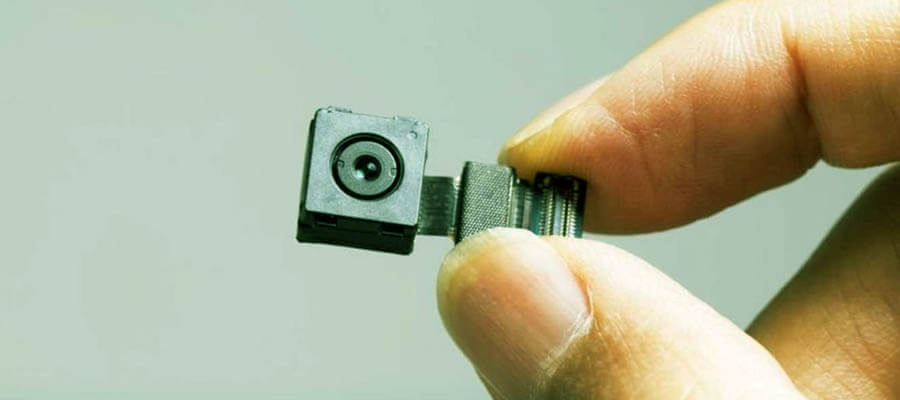

El Uso De Espionaje Informático Con El Icono Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 66441235.

Un informático en el lado del mal: El espionaje en la pareja a través de herramientas de administración, antirrobo, control parental o seguridad

El Gobierno rechaza ser usuario de un programa de espionaje informático que Microsoft detectó operando en Cataluña

/cloudfront-eu-central-1.images.arcpublishing.com/prisa/PT5MLOVAQUAWY5PDT3GSJOMNK4.jpg)